La guía definitiva para el cumplimiento de PCI

Desglose del cumplimiento de PCI para facilitar la comprensión

El cumplimiento de PCI es un tema técnico, complejo y algo confuso. Hay mucha información sobre el cumplimiento de PCI, y puede ser abrumador procesarlo todo. Sin embargo, es increíblemente importante si eres una empresa que se ocupa de los datos del titular de la tarjeta.

Hemos elaborado esta guía que cubre todo, desde lo que es el cumplimiento de PCI hasta qué requisitos son los más difíciles de lograr para las empresas.

Lo básico

¿Qué es el cumplimiento de PCI?

El Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) es un estándar de seguridad de la información que abarca un conjunto detallado de regulaciones para que las empresas gestionen y protejan los datos de las tarjetas de pago. Fue establecido por el Consejo de Normas de Seguridad de la Industria de Tarjetas de Pago (PCI SSC), que es una alianza de las cinco principales compañías de tarjetas de crédito: VISA, American Express, JCB, Discover y MasterCard. Estos proveedores de tarjetas crearon las directrices para garantizar que se estableciera una línea de base de requisitos de seguridad para proteger los datos del titular de la tarjeta y dar cabida a los métodos de pago emergentes.

Si su empresa acepta, almacena, procesa o transmite datos del titular de la tarjeta, independientemente del tamaño y el volumen de transacciones, se espera que cumpla con PCI DSS.

¿Qué se consideran datos de cumplimiento de PCI?

Los datos del titular de la tarjeta definidos por el PCI DSS son el número de cuenta principal (PAN) como mínimo, o cualquier combinación del PAN y el nombre del titular de la tarjeta, los datos de caducidad de la tarjeta y el código de servicio. Además, los datos confidenciales de autenticación entran en el cumplimiento de PCI y no deben almacenarse a menos que sea absolutamente necesario. Solo los emisores de tarjetas o las empresas que admiten servicios de emisión de tarjetas pueden almacenar datos de autenticación confidenciales. Esto puede incluir códigos de validación de tarjetas, datos de seguimiento de una banda magnética o chip de tarjeta, PINS u otra información utilizada para validar a los titulares de tarjetas o las transacciones.

A medida que las empresas sigan encontrando nuevas formas de aceptar y procesar los datos de las tarjetas, estas directrices evolucionarán. Si bien mantenerse al tanto de esto puede parecer tedioso, es más beneficioso a largo plazo no solo proteger su reputación, sino también los datos de sus clientes.

¿Se aplica el cumplimiento de PCI a las empresas internacionales?

Si una empresa almacena, acepta, transmite o procesa información de tarjeta de pago, entonces está sujeto a seguir las directrices y estándares establecidos por PCI SCC. Dado que el marco fue ordenado por los 5 principales proveedores internacionales de tarjetas de pago, se considera un estándar global de la industria para ayudar a garantizar que la información del titular de la tarjeta se maneje de forma segura.

Europa tiene su propio conjunto de normas de seguridad de datos llamadas Reglamento General de Protección de Datos (RGPD). Lo más probable es que hayas oído hablar de él desde que entró en vigor en mayo de 2018. GDPR y PCI DSS comparten cierta superposición, por lo que las empresas que están siguiendo a ambos están protegiendo mejor sus datos.

¿Cómo Funciona El Cumplimiento De PCI?

Si bien el cumplimiento de PCI puede parecer desalentador, piense en ello como una lista de verificación de las mejores prácticas que una empresa puede utilizar como marco cuando se trata de los datos del titular de la tarjeta.

El cumplimiento de la PCI es un proceso continuo que debe evaluarse cada año. Se puede dividir en tres partes:

- Evaluar: este es el paso en el que realiza un inventario de todos sus activos de TI e identifica dónde se encuentran los datos del titular de la tarjeta. Este paso es fundamental para determinar dónde te estás exponiendo a las vulnerabilidades.

- Reparación: aquí es donde arreglarías esos “agujeros”. En esta etapa, también eliminaría cualquier almacenamiento de datos del titular de la tarjeta e implementaría procesos seguros para gestionar mejor la información del titular de la tarjeta.

- Informe: En esta etapa, documenta su evaluación y envía sus informes a las marcas de tarjetas y al banco adquirente con el que hace negocios.

¿Cuáles son los niveles de cumplimiento de PCI?

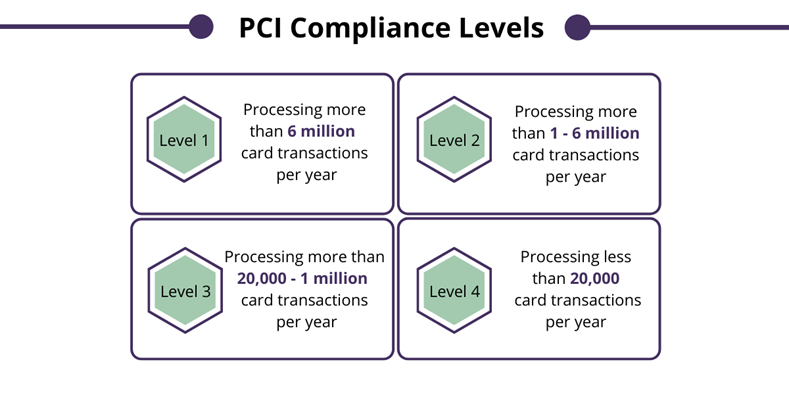

El cumplimiento de PCI no es lo mismo para todas las empresas. Consta de 4 niveles y una empresa está obligada a mantener el cumplimiento dentro de ese nivel específico. A medida que el número de transacciones de una empresa fluctúa, pueden subir o bajar de nivel.

Hay 4 niveles de cumplimiento PCI para los comerciantes, que se enumeran a continuación, incluidos los pasos necesarios para lograr el cumplimiento de cada nivel.

Dependiendo de su nivel de cumplimiento, es posible que algunas empresas necesiten contratar a un Asesor de Seguridad Calificado (QSA) independiente y aprobado por PCI SSC para llevar a cabo una evaluación in situ del cumplimiento de los requisitos de PCI DSS y completar un Informe de Cumplimiento (ROC) después. Otros comerciantes pueden rellenar un Cuestionario de Autoevaluación (SAQ) y una Certificación de Cumplimiento (AOC) en lugar de una ROC. También puede ser necesario un proveedor de escaneo aprobado (ASV) para los escaneos de red trimestrales.

- Nivel 1: Comerciantes que procesan más de 6 000 000 de transacciones al año. Los comerciantes de nivel 1 deben contratar una QSA, presentar una ROC y pasar los análisis trimestrales de la red utilizando un ASV.

- Nivel 2: Comerciantes que procesan entre 1.000.000 y 6.000.000 de transacciones anualmente. Los comerciantes de nivel 2 pueden completar un SAQ y un AOC y pasar los escaneos trimestrales de la red utilizando un ASV.

- Nivel 3: Comerciantes que procesan entre 20 000 y 1.000.000 de transacciones anuales. Los comerciantes de nivel 3 pueden completar un SAQ y un AOC y pasar los análisis trimestrales de la red utilizando un ASV.

- Nivel 4: Comerciantes que procesan menos de 20 000 transacciones al año. Los comerciantes de nivel 4 pueden completar un SAQ y un AOC y pasar los escaneos trimestrales de la red utilizando un ASV si es aplicable a su entorno de titular de tarjetas.

Además, hay 2 niveles de cumplimiento PCI para los proveedores de servicios.

Nivel 1: Proveedores de servicios que procesan 300.000 o más transacciones al año. Los proveedores de servicios de nivel 1 deben contratar una QSA, presentar una ROC y pasar los análisis trimestrales de la red utilizando un ASV.

Nivel 2: Proveedores de servicios que procesan menos de 300.000 transacciones al año. Los proveedores de servicios de nivel 2 pueden completar un SAQ y un AOC y pasar los análisis trimestrales de la red utilizando un ASV.

Estos niveles de cumplimiento tienen como objetivo simplificar el proceso de lograr y mantener el cumplimiento de PCI para las empresas más pequeñas que procesan menos transacciones en comparación con las empresas más grandes con más recursos para dedicar al cumplimiento y, como tales, se clasifican por el volumen de transacciones procesadas por una empresa en un año.

Requisitos y consecuencias

¿Cuáles son los 12 requisitos de PCI DSS?

PCI DSS se aplica a todas las empresas que participan en el procesamiento de datos de los titulares de tarjetas, y hay 12 requisitos de alto nivel que cada empresa debe cumplir para lograr y mantener el cumplimiento de PCI.

Además, hay 200 subrequisitos, pero no todos pueden aplicarse a su negocio. Hay algunos requisitos que pueden ser más difíciles de lograr que otros.

Construir y mantener una red y sistemas seguros

Requisito 1: Instalar y mantener una configuración de firewall para proteger los datos del titular de la tarjeta

Requisito 2: No utilice valores predeterminados suministrados por el proveedor para las contraseñas del sistema y otros parámetros de seguridad

Proteger los datos almacenados del titular de la tarjeta

Requisito 3: Proteger los datos almacenados del titular de la tarjeta

Requisito 4: Cifrar la transmisión de datos del titular de la tarjeta a través de redes públicas abiertas

Mantener un programa de gestión de vulnerabilidades

Requisito 5: Utilizar y actualizar regularmente el software o los programas antivirus

Requisito 6: Desarrollar y mantener sistemas y aplicaciones seguros

Implementar Medidas Sólidas De Control De Acceso

Requisito 7: Restringir el acceso a los datos del titular de la tarjeta por parte de la necesidad de la empresa

Requisito 8: Asignar una identificación única a cada persona con acceso al ordenador

Requisito 9: Restringir el acceso físico a los datos del titular de la tarjeta

Supervisar y probar regularmente las redes

Requisito 10: Rastrear y supervisar todo el acceso a los recursos de la red y a los datos del titular de la tarjeta

Requisito 11: Probar regularmente los sistemas y procesos de seguridad

Mantener una política de seguridad de la información

Requisito 12: Mantener una política que aborde la seguridad de la información para todo el personal

¿Se le puede multar por no cumplir con PCI?

La principal consecuencia de no cumplir con las normas PCI DSS es una multa monetaria. Las multas varían en función de las circunstancias. Los tipos de multas pueden ir desde honorarios legales si se trata de una violación masiva de datos de tarjetas de crédito hasta tarifas de monitoreo de crédito y tarifas de auditoría.

Si se produjera una violación de datos en su negocio, se le investigará para ver si estaba en cumplimiento en el momento de la violación. Las multas pueden oscilar entre 5.000 y 100.000 dólares al mes y se pueden añadir multas adicionales si se han producido otros elementos de incumplimiento. Una de las mayores consecuencias que puede ocurrir por el incumplimiento es una mancha en la reputación y la marca de la empresa. Si bien la pérdida financiera puede afectar duramente a un negocio, puede ser más difícil recuperar la confianza de sus clientes en su negocio.

Otra consecuencia podría ser perder su cuenta comercial, por lo que ya no podrá aceptar pagos con tarjeta de crédito. Es difícil imaginar dirigir un negocio en el que no se aceptan tarjetas de crédito.

La mejor manera de evitar ser multado es hacer del cumplimiento un proceso continuo. Sin embargo, ten en cuenta que cumplir con PCI no evita las filtraciones de datos. Reduce significativamente sus posibilidades de incumplimiento porque tiene regulaciones en vigor, pero no hay garantía de que no pueda suceder.

¿Cumplen las tarjetas virtuales PCI?

Las tarjetas virtuales se están convirtiendo en un método de pago de uso común, por lo que no es de extrañar que surgieran preguntas sobre si esto cae bajo PCI DSS o no. Esto es lo que señala el PCI SSC en su sitio web:

Artículos 1285 y 1286:

“PCI DSS se aplica a todos los números de cuenta principales (PAN) que representan una marca de tarjeta de pago fundadora de PCI (American Express, Discover, JCB, MasterCard o Visa). Esto incluye los PAN que solo se proporcionan electrónicamente (PAN virtuales), así como los PAN que corresponden a una tarjeta de pago física. Si un PAN único está en el ámbito de PCI DSS dependerá de las restricciones particulares en torno a su uso, tal como se definen en las marcas de pago. Las entidades deben ponerse en contacto con la marca de pago aplicable para determinar cómo se aplica PCI DSS”.

Hay dos tipos principales de tarjetas virtuales: de un solo uso y multiuso. Las tarjetas de un solo uso se desactivan después de un solo uso, por lo que no se pueden reutilizar con fines fraudulentos. PCI DSS no se aplicaría necesariamente a ellos. Sin embargo, eso no significa que el negocio que está almacenando, transmitiendo o procesando la tarjeta también esté fuera de alcance.

Sin embargo, es diferente con las tarjetas multiuso. Las tarjetas multiuso están sujetas a las directrices PCI DSS si están siendo almacenadas, transmitidas o procesadas por empresas.

Se espera que los proveedores de tarjetas virtuales cumplan los requisitos de PCI DSS. Si está trabajando con un proveedor de tarjetas virtuales y no está claro si está siguiendo las directrices PCI para este método de pago específico, no dude en preguntar cómo se aplica PCI DSS. Vale la pena señalar que cada empresa de tarjetas de pago puede tener una opinión diferente sobre si está en el ámbito PCI o no. En caso de duda, ¡solo tienes que preguntar!

¿Pueden Las Empresas Evitar Cumplir Con PCI?

Un error común es que PCI DSS es una ley que se espera que cumplamos. Vale la pena señalar que se trata de un conjunto de reglas creadas por las cinco principales marcas de tarjetas de crédito para ayudar a promover un estándar de la industria al manejar los datos de los titulares de la tarjeta y proteger mejor a las empresas de una violación. Al igual que hay reglas en otras áreas de nuestra vida que se espera que sigamos, piense en PCI DSS como otro conjunto de prácticas que vale la pena incorporar a su vida empresarial.

¿Por qué deberías cumplir con PCI DSS?

Seguridad mejorada: al garantizar que las redes, los sistemas, los procesos y el personal de su empresa estén seguros y que los datos del titular de la tarjeta del cliente estén protegidos de posibles ataques, existe el efecto en cadena de garantizar que otros activos propiedad de su empresa también estén protegidos contra fugas, manipulación o destrucción. Esto puede incluir activos como la propiedad intelectual y otros tipos de datos sensibles y clasificados, además de los datos del titular de la tarjeta.

Protección legal: algunos estados de EE. UU. (directa o indirectamente) requieren que los comerciantes cumplan con PCI según la ley estatal. Por ejemplo, las entidades que cumplen con PCI en Nevada están protegidas contra la responsabilidad por daños en caso de violación de seguridad, siempre y cuando la violación de seguridad no haya sido causada por negligencia grave o mala conducta intencional por parte de la empresa o de cualquier persona o entidad conectada. Las protecciones legales proporcionadas al lograr el cumplimiento de PCI son beneficiosas para la estabilidad y el éxito a largo plazo de las empresas involucradas en el procesamiento de tarjetas de pago.

Confianza del cliente: Lograr el cumplimiento de PCI es una excelente manera de aumentar la confianza del cliente en sus productos y/o servicios, especialmente si logra el cumplimiento de nivel 1. Esto se logra al ser auditado por un Asesor de Seguridad Calificado (QSA) independiente y de confianza. Además, el logro del cumplimiento del nivel 1 permite que una empresa figure en el registro de proveedores de servicios Visa y MasterCard, lo que facilita a los posibles clientes consultar el estado de cumplimiento PCI de su organización.

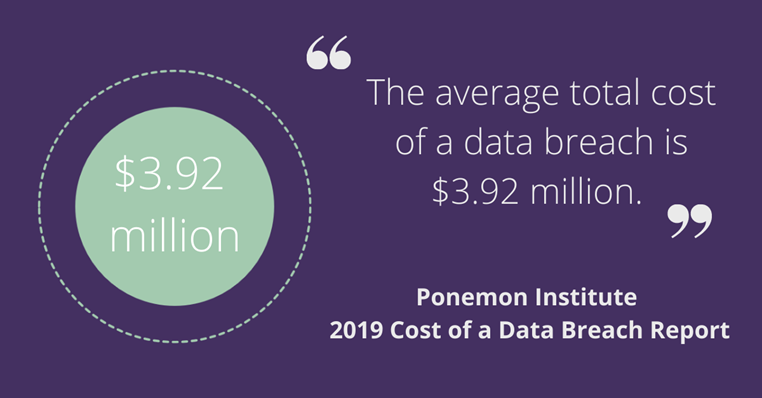

Impacto de las filtraciones de datos: según el Informe de Costo de una Violación de Datos del Instituto Ponemon de 2019, el costo total promedio de una violación de datos es de 3,92 millones de dólares. Las infracciones también siguen afectando negativamente a las empresas durante un largo período de tiempo. Esto incluye multas, demandas (y costos legales posteriores), sanciones, reducción de las ventas y la pérdida de clientes ante empresas competidoras, pérdida de puestos de trabajo y otras numerosas repercusiones. Lograr y validar el cumplimiento de PCI de nivel 1 contribuye en gran medida a garantizar que se establezcan múltiples controles y procesos de seguridad para proteger los datos confidenciales del compromiso.

El cumplimiento de PCI no es una gran opción para cualquier empresa que valore la seguridad a largo plazo de sus clientes y sus resultados finales, así como su continuidad. Cada empresa que acepte información de pago de sus clientes debe considerar el cumplimiento de PCI tan pronto como pueda dedicar recursos a ese objetivo.

Próximos pasos

¿Qué requisitos y procedimientos de PCI DSS pueden suponer dificultades para su empresa?

Ahora que tiene una mejor comprensión de lo que es el cumplimiento de PCI y por qué las empresas deben adoptarlo, es hora de identificar cuáles son los más complejos y requieren más tiempo para trabajar.

Vale la pena señalar que los requisitos de PCI más complejos o lentos se priorizan y planifican con mucha antelación. Dependiendo del tamaño de su negocio y/o de la madurez de sus capacidades tecnológicas, algunos requisitos de PCI serán más difíciles o costosos de implementar que otros.

Hemos compilado una lista de requisitos de PCI que pueden suponer algunas dificultades para su empresa. Sin embargo, con una planificación adecuada es posible gestionar la dificultad de estos requisitos independientemente del tamaño o la madurez de su negocio. En ningún orden en particular, aquí hay 8 de los requisitos, subrequisitos y procedimientos de PCI más desafiantes:

Requisito 2.4: Mantener un inventario de los componentes del sistema que están en el ámbito de aplicación PCI DSS

Este subrequisito PCI requiere que todas las empresas documenten y mantengan una lista detallada de todos sus activos involucrados en el proceso de procesamiento de tarjetas de pago para garantizar que cada activo reciba toda la protección necesaria para cumplir con los estándares de configuración.

Mantener este inventario es importante porque los requisitos de PCI DSS se aplican a todos los sistemas dentro del alcance PCI DSS de la empresa (que se define de acuerdo con el documento de orientación de alcance PCI DSS como todas las personas, procesos y tecnologías que interactúan o podrían afectar de alguna otra manera la seguridad de los datos del titular de la tarjeta) y existe el riesgo de tener sistemas que están dentro del alcance PCI que no se desconocen y, por lo tanto, no están protegidos.

Para garantizar que su documento de inventario de activos sea completo y preciso, es importante mantener las políticas y procedimientos de gestión de activos y distribuirlos al personal responsable de mantener el inventario. Además, los procesos automatizados, como los análisis de detección de redes, ayudarán a garantizar que todos los activos se descubran, contabilicen y protejan utilizando los estándares de configuración de la empresa. También se puede utilizar documentación de apoyo, como diagramas de red, para verificar la exactitud del inventario de activos.

Requisito 3: Proteger los datos almacenados del titular de la tarjeta

Este requisito de PCI requiere que todas las empresas que almacenan datos del titular de la tarjeta establezcan una serie de controles para garantizar que estos datos se almacenen de forma segura y no se divulguen a partes no autorizadas. Esto no solo incluye métodos para proteger los datos almacenados del titular de la tarjeta, como el hash, el cifrado, el truncamiento, el enmascaramiento y la tokenización, sino también las políticas de retención de datos, los flujos de datos del titular de la tarjeta (para garantizar que se tengan en cuenta todos los sistemas que interactúan con los datos del titular de la tarjeta), y políticas y procedimientos de gestión de claves para garantizar que las claves utilizadas para cifrar los datos del titular de la tarjeta se manejen y almacenen de la manera más segura posible y a las a las que accedan el menor número posible de custodios claves.

Este requisito también define qué partes de los datos del titular de la tarjeta se pueden almacenar después de la autorización (como el nombre del titular de la tarjeta, el número de cuenta principal/número de tarjeta de crédito, la marca de la tarjeta, la fecha de vencimiento, etc.) y qué partes no se pueden almacenar (datos de seguimiento completo, datos PIN y el código/valor de verificación de la tarjeta de 3 dígitos en el reverso de la tarjeta), a menos que la empresa realice, facilite o apoye los servicios de emisión de tarjetas o tenga una necesidad comercial legítima de almacenar esos datos. Además, se debe implementar el enmascaramiento para garantizar que no sean visibles más de los primeros seis y los últimos cuatro dígitos de un PAN, a menos que haya una necesidad comercial legítima de ver el PAN completo.

Para lograr el cumplimiento de este requisito, una empresa debe identificar todos los sistemas que interactúan con los datos del titular de la tarjeta, asegurarse de que los datos del titular de la tarjeta solo se almacenen en ubicaciones de almacenamiento autorizadas y seguras, y de que no existan en ubicaciones como los registros del sistema y las herramientas de mensajería del usuario final. Esto se puede verificar utilizando un escáner de descubrimiento PAN o detectar manualmente. Los datos del titular de la tarjeta también deben eliminarse de forma periódica y segura cuando ya no sean necesarios de acuerdo con la política de retención de datos documentada. Una buena regla general es no almacenar nunca los datos del titular de la tarjeta a menos que sea necesario. Por último, las políticas y procedimientos de gestión de claves deben documentarse, mantenerse y difundirse a los custodios clave para garantizar que los datos del titular de la tarjeta, así como las claves de cifrado, estén protegidos contra la divulgación y el uso indebido. Todas las personas que tengan acceso a los datos del titular de la tarjeta y a las claves de cifrado utilizadas para protegerlos deben estar documentadas.

Requisito 6.2: Asegurarse de que todos los componentes y software del sistema estén protegidos de las vulnerabilidades conocidas instalando los parches de seguridad aplicables suministrados por el proveedor

Este subrequisito PCI requiere que todos los sistemas dentro del ámbito PCI estén protegidos de vulnerabilidades conocidas mediante la instalación de parches críticos o urgentes en el plazo de un mes a partir de su lanzamiento. Todos los demás parches de seguridad pueden instalarse en un plazo razonable de hasta tres meses a partir de su lanzamiento. Este requisito también requiere que la dirección cree, documente y apruebe políticas y procedimientos para que el proceso de gestión de parches.

Dependiendo del tamaño de su negocio, puede ser difícil detectar los parches que faltan para los sistemas operativos y el software instalado en su infraestructura crítica. Sin embargo, las soluciones de gestión de parches se pueden utilizar para detectar e instalar automáticamente los parches seleccionados.

Una buena práctica sería parchear los sistemas aplicables en fases después de que se hayan verificado en un entorno de prueba o ensayo. También se recomienda realizar reinicios en fases (si lo requiere su sistema operativo después del parcheo) para garantizar la menor interrupción posible del tiempo de inactividad.

Requisito 6.5: Abordar las vulnerabilidades de codificación comunes en los procesos de desarrollo de software

Este subrequisito PCI requiere que todas las empresas que desarrollen software personalizado se aseguren de que todo el software lanzado se desarrolle de manera segura (es decir, con seguridad incorporada en cada fase del ciclo de vida de desarrollo de software) y libre de las vulnerabilidades de codificación más comunes.

Esto puede ser un desafío para su empresa, ya que requiere que todos los desarrolladores de software reciban y completen capacitación sobre técnicas de codificación seguras actualizadas al menos una vez al año para garantizar que los desarrolladores de aplicaciones tengan las habilidades necesarias para evitar vulnerabilidades de codificación comunes.

Esta formación de codificación segura puede ser desarrollada internamente o proporcionada por un tercero. También es importante tener en cuenta que la lista de vulnerabilidades de codificación comunes identificadas en los requisitos de PCI es una línea de base mínima. Es responsabilidad de la empresa mantenerse al día con las tendencias de vulnerabilidad e incluir medidas contra las amenazas en su formación y prácticas de codificación seguras.

Una buena práctica para garantizar el cumplimiento de este requisito sería que las pruebas estáticas y dinámicas de seguridad de las aplicaciones se lleven a cabo temprano y, a menudo, durante el ciclo de vida del desarrollo del software. Esto complementa la formación en codificación segura y evita que se introduzcan vulnerabilidades de codificación comunes en las compilaciones de producción del software de su empresa.

Requisito 10: Rastrear y supervisar todo el acceso a los recursos de la red y a los procesos de datos del titular de la tarjeta

Este requisito PCI requiere que todas las empresas se aseguren de que se registre y supervise toda la actividad del usuario que lleve a acceder a los datos del titular de la tarjeta. Esto incluye no solo garantizar la integridad y exactitud de los registros de seguridad y/o eventos, sino también garantizar que estén protegidos contra la manipulación y solo sean vistos por los usuarios autorizados.

Para lograr esto, todos los registros deben generarse automáticamente y ser lo suficientemente detallados (incluidos detalles como el nombre de usuario, el evento, la hora y la fecha del evento, el recurso afectado, etc.) para vincular todo el acceso a cuentas individuales, incluidas las cuentas especialmente privilegiadas. Esto también incluye actividades como el acceso de inicio de sesión no válido, los cambios en las cuentas privilegiadas (incluido el escalado de privilegios), los cambios en el registro (incluida la pausa, la detención, la eliminación, etc.) y los cambios en los objetos a nivel del sistema. Los registros también deben hacerse copias de seguridad de forma centralizada y revisarse periódicamente, con políticas y procedimientos documentados que definan la revisión periódica (al menos diaria) de los eventos de seguridad y los seguimientos e investigaciones posteriores como resultado de las revisiones si se detectan excepciones y anomalías.

La adquisición de una solución de gestión de información y eventos de seguridad (SIEM) será extremadamente beneficiosa para cualquier empresa que intente superar este requisito. Cuando se configura correctamente, el SIEM se puede utilizar para recopilar y analizar automáticamente registros de varios sistemas y luego almacenar estos registros de forma centralizada, donde el personal responsable puede acceder a ellos y analizarlos con frecuencia. También se puede utilizar para notificar a los usuarios de eventos y alertas y desempeñar un papel en la prevención o respuesta a incidentes.

Un SIEM es una herramienta muy útil para garantizar que los sistemas críticos que interactúan con los datos del titular de la tarjeta (siempre y cuando envíen registros completos y precisos) se supervisen adecuadamente en busca de amenazas y ayuda en gran medida a los procesos de investigación y respuesta a incidentes.

Requisito 11: Probar regularmente los sistemas y procesos de seguridad

Este requisito de PCI requiere que todas las empresas prueben todas las vulnerabilidades de todos los sistemas y procesos, así como que remedian todas las vulnerabilidades y exploits encontrados lo antes posible. También describe la necesidad de contar con soluciones como sistemas de detección de intrusos (IDS) o sistemas de prevención de intrusiones (IPS) y herramientas de monitoreo de la integridad de archivos (FIM) para prevenir infracciones, así como políticas y procedimientos documentados que guíen todo lo anterior. Por último, hay que crear un proceso para detectar e identificar puntos de acceso inalámbrico no autorizados para garantizar la seguridad de la red y otras infraestructuras.

Aprobar este requisito puede ser un poco difícil dependiendo de los recursos disponibles para su empresa. Es importante utilizar una solución de detección de puntos de acceso sin escrúpulos al menos trimestralmente para garantizar que no haya puntos de acceso inalámbricos no autorizados en su red que puedan provocar una violación. Los programas de análisis de vulnerabilidades internos y externos deben implementarse y documentarse (preferiblemente mensualmente), y se debe utilizar un ASV para llevar a cabo el análisis externo. En ambos casos, todas las vulnerabilidades deben remediarse, con los rescaneos realizados hasta que se realice un escaneo de paso trimestralmente.

Las pruebas de penetración interna y externa deben llevarse a cabo con una metodología aceptada por la industria y por personal cualificado. Un recurso interno cualificado puede llevar a cabo pruebas internas, o un tercero externo cualificado puede llevar a cabo las pruebas de penetración internas y externas, al menos una vez al año. Todos los exploits encontrados durante las pruebas de penetración deben resolverse lo antes posible, y la prueba de penetración no se considera exitosa hasta que se lleve a cabo un nuevo escaneo para garantizar la corrección. Los proveedores de servicios también tendrán que realizar pruebas de penetración en los controles de segmentación cada seis meses. Por último, las soluciones IDS/IPS y FIM deben implementarse y configurarse correctamente y supervisarse de acuerdo con el requisito PCI 10.

Requisito 12: Mantener una política que aborde la seguridad de la información para todo el personal

El último de los 12 requisitos de PCI es el menos técnico y se centra en la creación, implementación, mantenimiento y difusión de políticas y procedimientos de seguridad a los empleados para garantizar que sean conscientes de sus responsabilidades de seguridad. Esto incluye a terceros, como contratistas, proveedores y socios comerciales, si procede. Describe las políticas y procedimientos de seguridad que todas las empresas que buscan el cumplimiento de PCI deben establecer y revisar al menos una vez al año.

Para superar este requisito, cada empresa debe crear políticas y procedimientos que incluyan, entre otros, los siguientes:

- Un proceso de evaluación de riesgos para identificar todos los activos críticos, amenazas y vulnerabilidades, así como las estrategias de mitigación de riesgos. El proceso también debe incluir evaluaciones anuales de riesgos.

- Políticas de uso de la tecnología que definen las formas adecuadas y seguras de utilizar la tecnología propiedad de la empresa, incluidos los procedimientos de aprobación, los inventarios, las políticas de tecnología de acceso remoto, las ubicaciones aceptables, etc. para garantizar que se minimice el riesgo para estas tecnologías.

- Políticas y procedimientos de seguridad que garantizan que las funciones y responsabilidades de seguridad de todos los empleados estén claramente definidas y documentadas.

- Políticas de gestión de la seguridad de la información dirigidas a los equipos y/o personas responsables de la seguridad de la información que definen el seguimiento y el análisis de las alertas de seguridad, las revisiones de registros, la respuesta a incidentes, la administración de cuentas y el control de acceso.

- Un programa formal de sensibilización sobre seguridad que educa al personal sobre sus responsabilidades de seguridad al contratar y que ocurre anualmente.

- Proceso recurrente anual que requiere que todo el personal reconozca que ha leído las políticas y procedimientos de seguridad aplicables.

- Políticas de recursos humanos/contratación que requieren una revisión exhaustiva (incluida la verificación de antecedentes) para todo el personal antes de la contratación para reducir el riesgo de acceso y uso no autorizados de los datos del titular de la tarjeta por parte de los empleados.

- Una política de gestión de terceros/proveedores que defina los requisitos de seguridad para todos los terceros con los que se comparten los datos del titular de la tarjeta, incluido el reconocimiento de que son responsables de garantizar la seguridad de los datos que se comparten con ellos, así como de exigir una investigación exhaustiva para todos los terceros antes de su compromiso.

- Un plan de respuesta a incidentes que describa los procedimientos y el personal necesarios para garantizar que todos los incidentes se respondan de la manera más rápida y eficiente posible para minimizar el impacto en la seguridad de los datos del titular de la tarjeta.